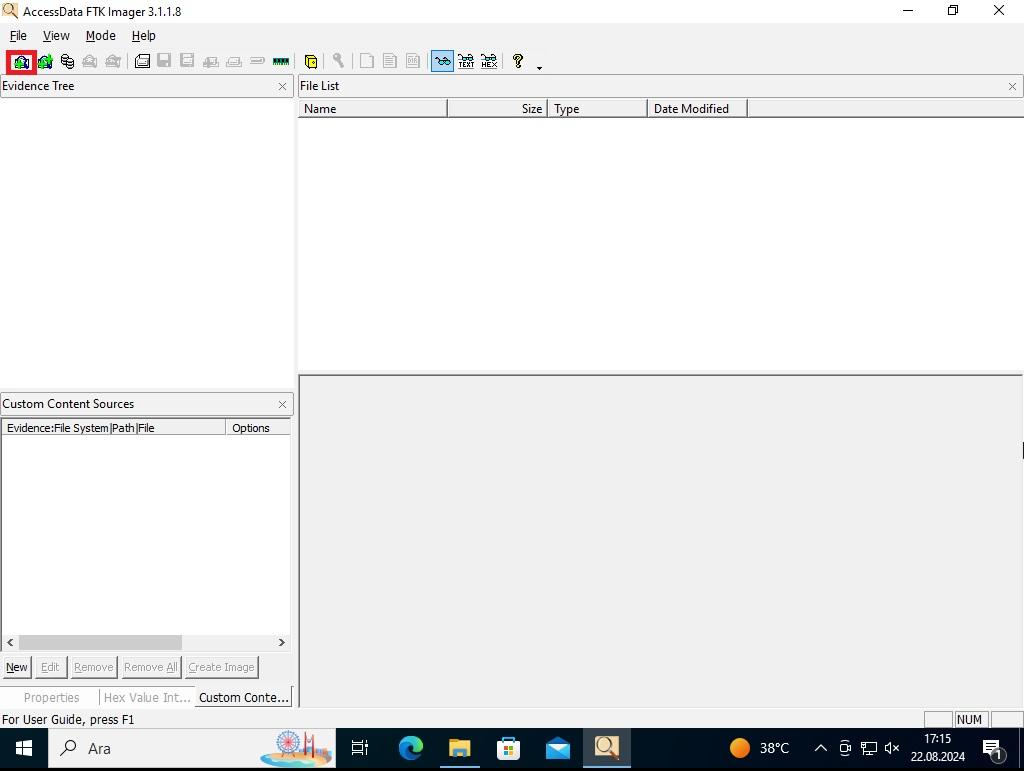

FTK Imager’ı açıyoruz ve ardından işaretlenen “Add Evidence Item” kısmına tıklıyoruz bu kısım aldığımız imajı FTK Imger’de açmamıza yarayacak.

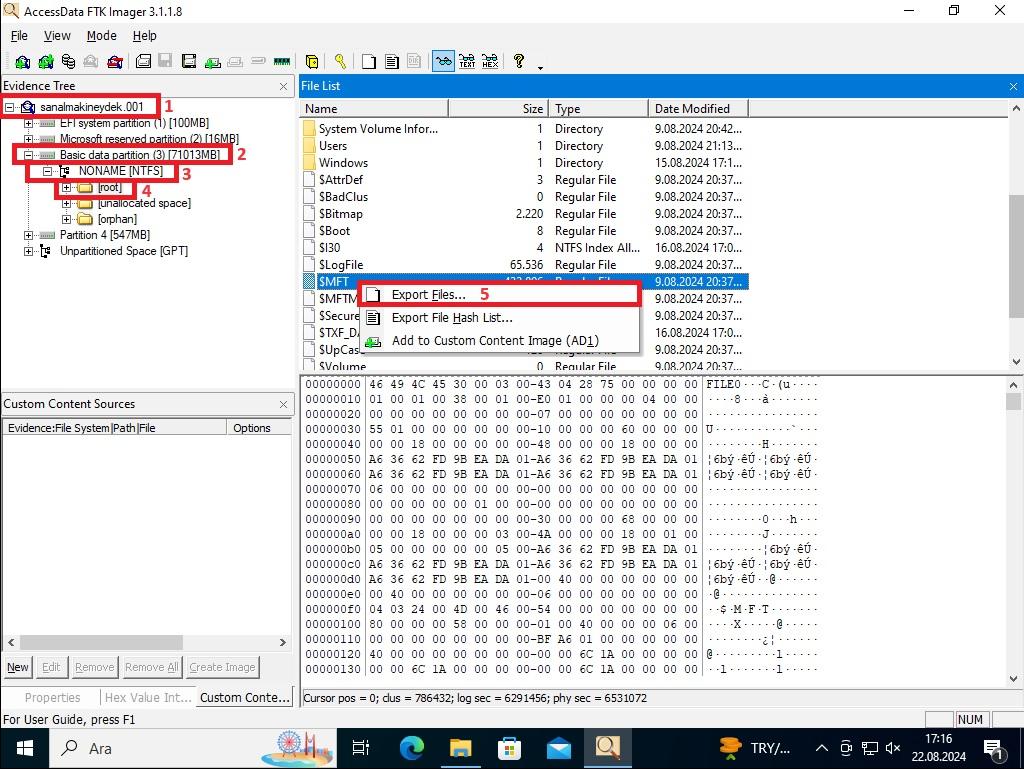

Açılan imajımız şekil 1’deki gibi gelmelidir imajın içine girildiği zaman şekil 2’deki “Basic data partition” kısmını açmamız gerekecektir. Daha sonra “NONME [NTFS] kısmına tıklamamız gerekecektir. Açılan bölümlerden “Root” kısmına tıkladıktan sonra yanda dosyalar gelecektir içlerinden $MFT dosyasını bulup sağ tıklıyoruz ve açılan sayfadaki şekil 5 kısmı olan “Export Files” kısmına tıklıyoruz export edilecek dosyanın konumunu seçtikten sonra tamam kısmına tıkladıktan sonra export etme tamamlanacaktır.

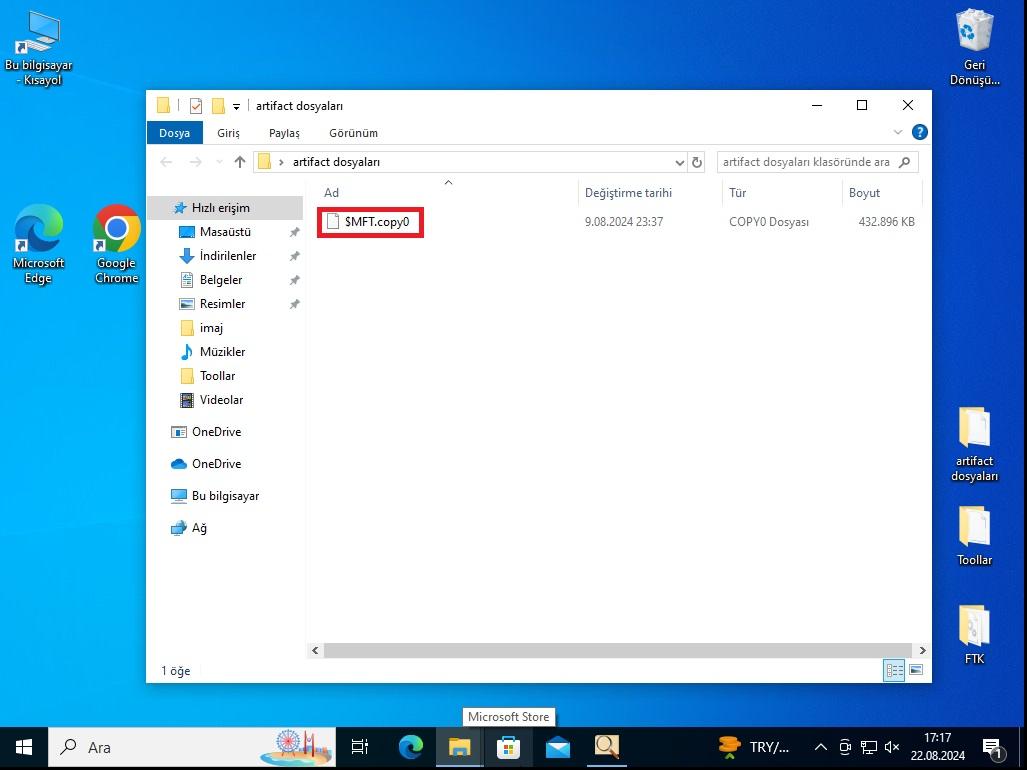

Görüldüğü üzere $MFT dosyamız masaüstündeki artifact dosyaları klasörüne export edilmiştir.

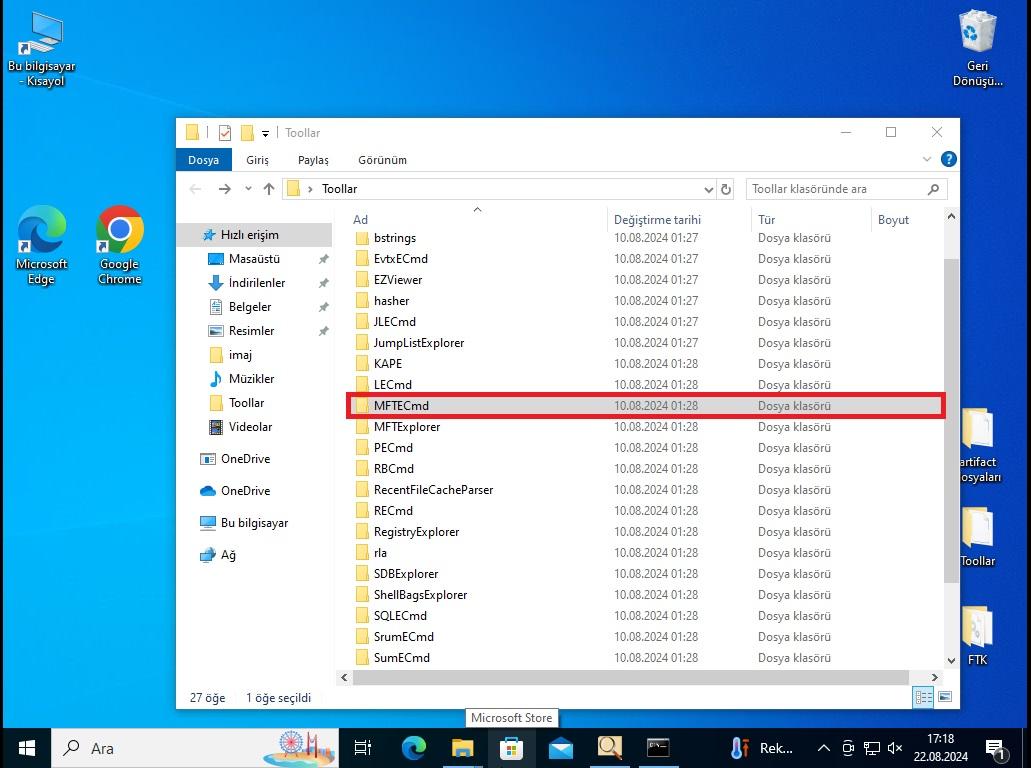

Şimdi $MFT dosyamızı parse etmemiz lazım bunun için Eric Zimmerman’ın toollu olan MFTECmd toollunu kullanacağız .

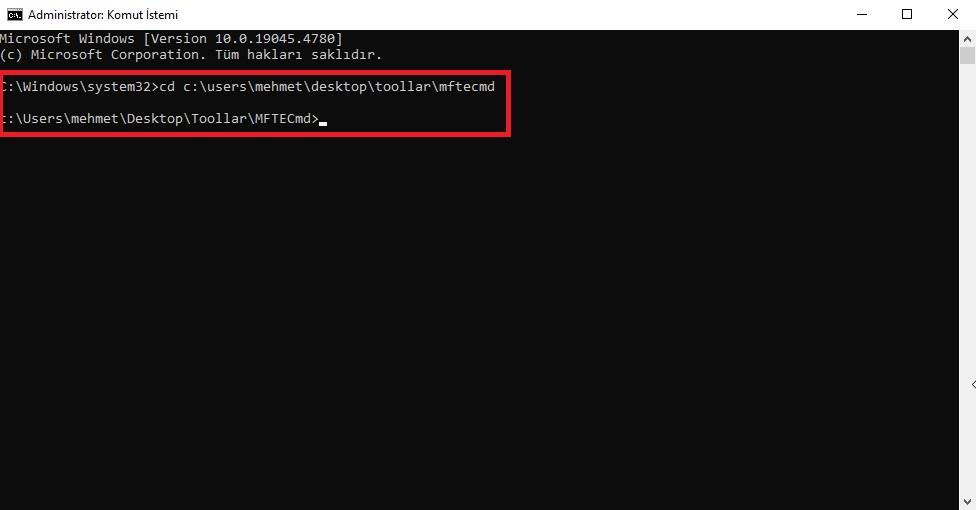

İlk olarak cmd’yi yöneteci olarak çalıştırmamız ve ardından MFTECmd toollumuzun içine gitmemiz gerekecektir bunun için aşağıda işaretlenen komutu yazmamız gerekecektir bu komutu kendinize göre ayarlayabilirsiniz.

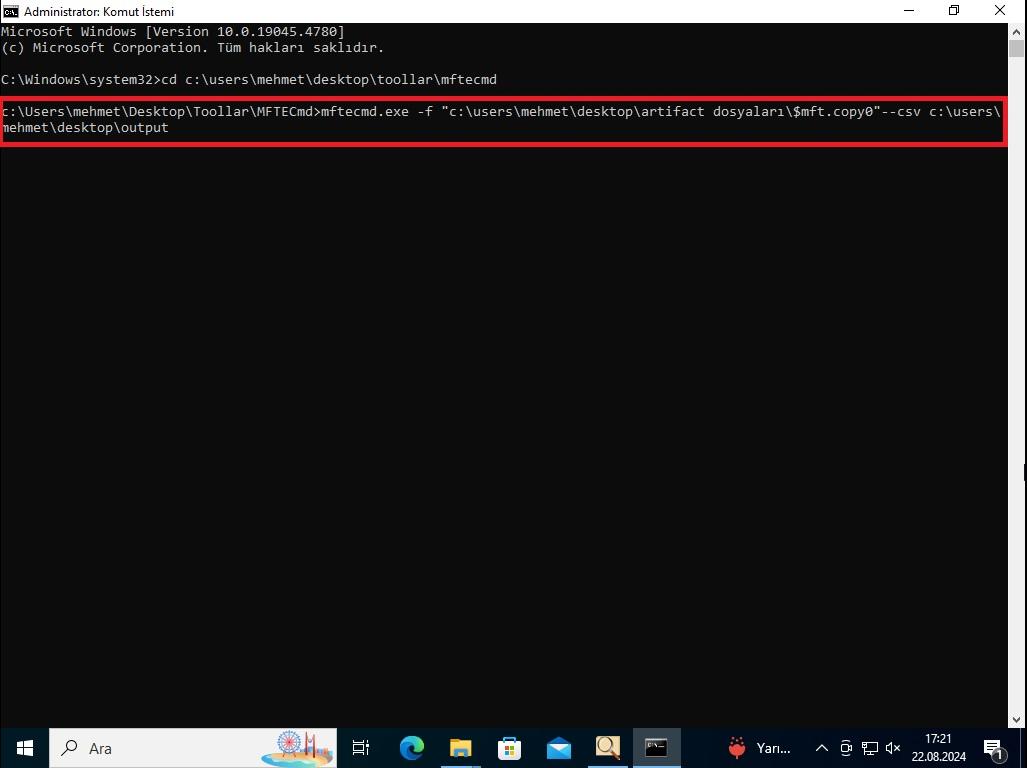

MFTECmd toollumuzu çalıştırıp -f parametresi ile parse edeceğimiz dosyanın yolunu ve –csv parametresi ile csv çıktısını alıp bunu nereye kayıt edeceğimizin yolunu yazmamız lazım.

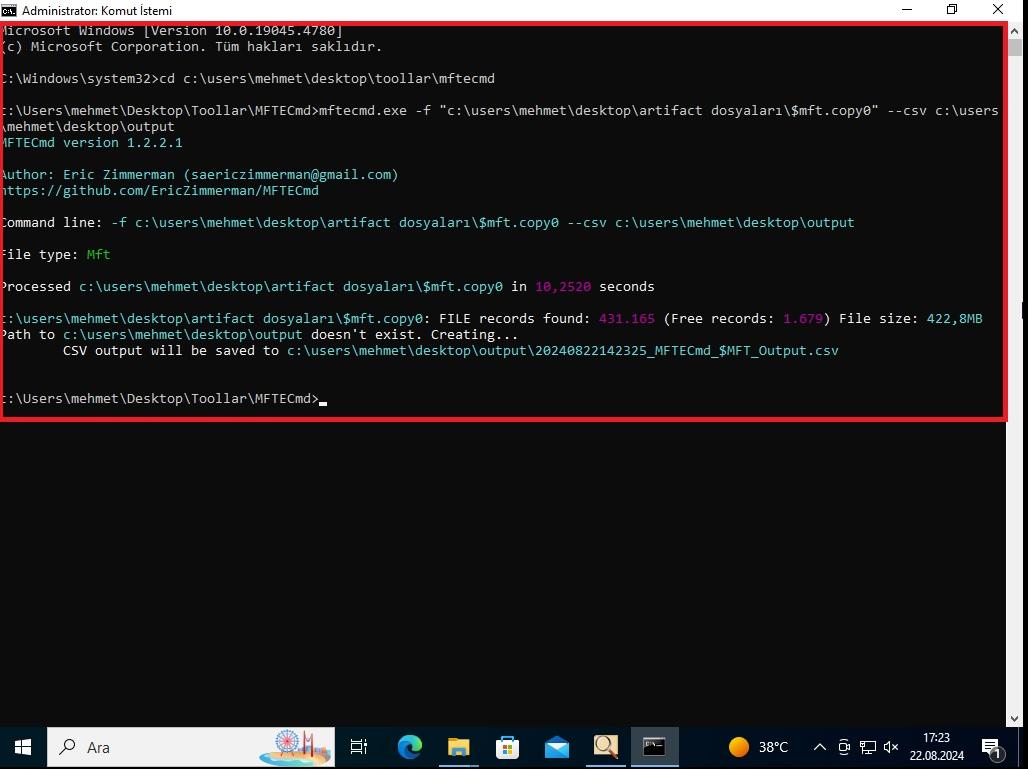

Görüldüğü üzere parse etme işlemimiz tamamlandı ve csv çıktısı masaüstündeki output klasörünün içine kaydedildi.

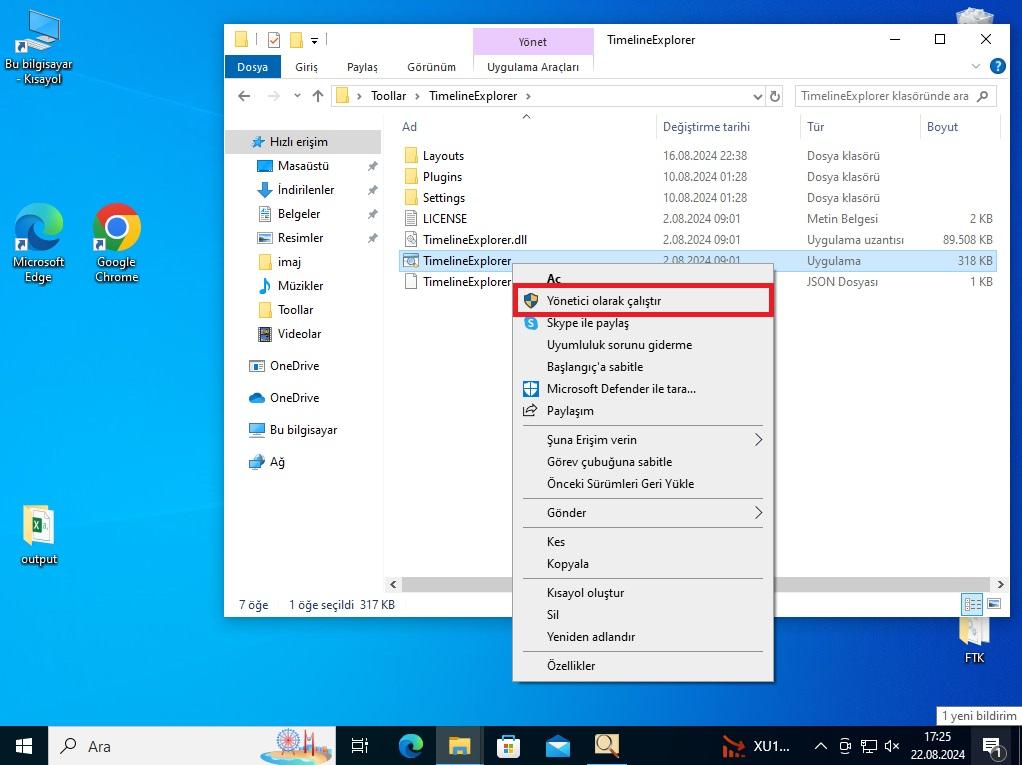

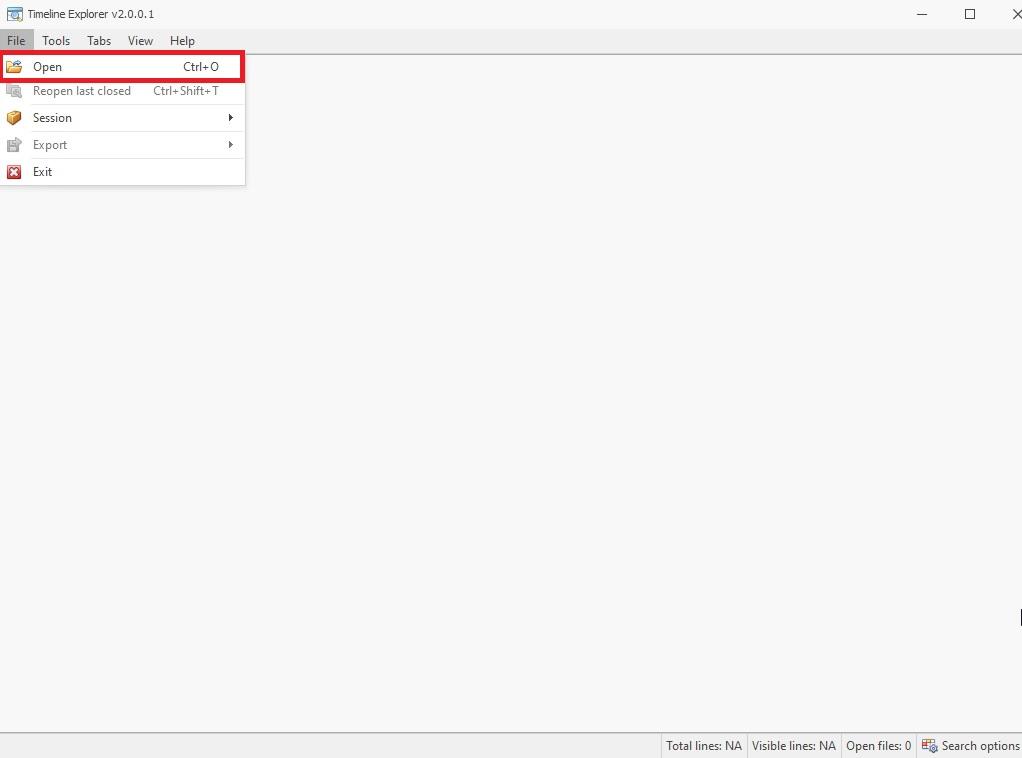

Aldığımız csv çıktısını daha iyi ve anlaşılır şekilde analiz etmemiz için Eric Zimmerman’ın toollu olan “TimeLine Explorer” toollunu kullanmamız gerek kullanmadan önce toollu yöneteci olarak çalıştırmamız lazım.

Toollumuzu açtıktan daha sonra sol üst kısımdaki file seçeneğine tıklayıp open kısmına tıklamamız ve açacağımız dosyayı seçmemiz gerekcek.

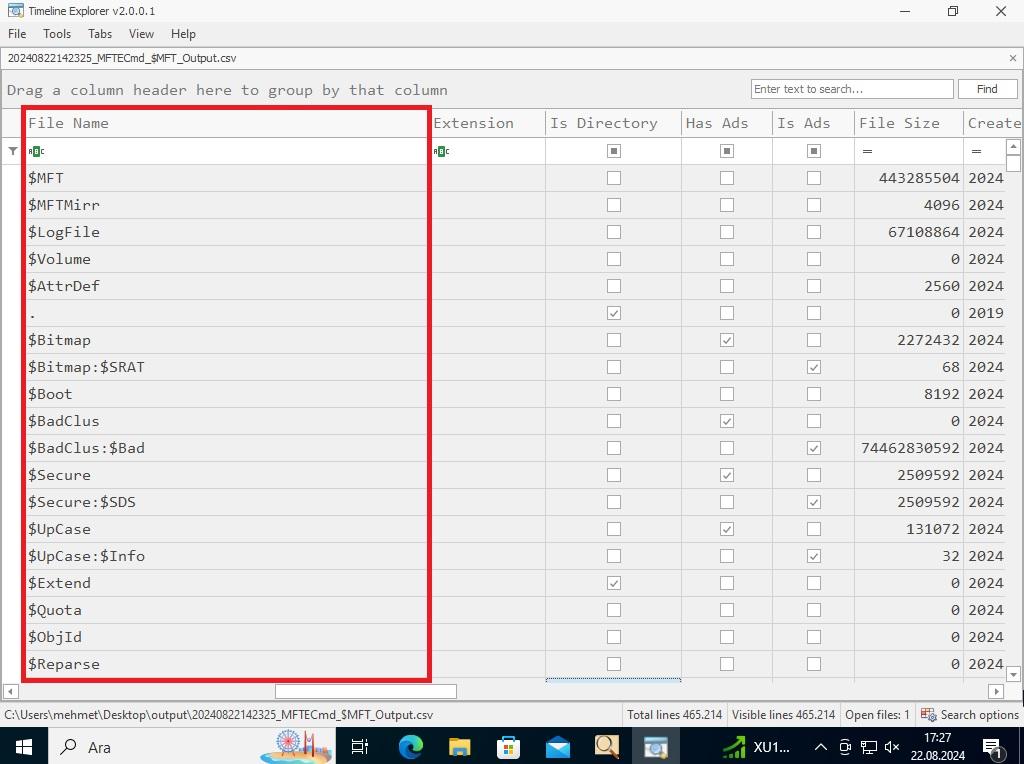

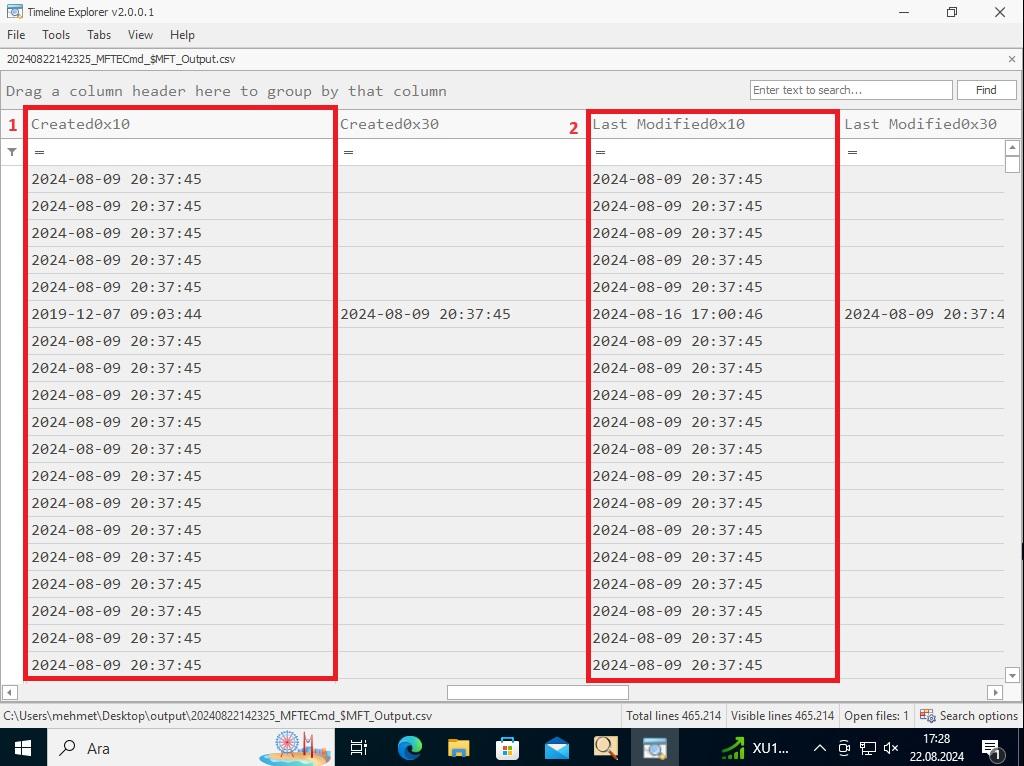

Açtığımız dosyayı analiz edebiliriz. İçerisinde file name, created, last modified kısımları bulunmaktadır.

$MFT Forensics Anlatım Videosu : https://www.youtube.com/watch?v=u8Oq8L7pZb4

0 Yorumlar